L'analisi dei rischi di un Sistema Informatico, con la parallela analisi dei loro possibili impatti soprattutto sulla continuità opeartiva dell'aziende/ente, oltre che della gestione dei rischi, costitusice un complesso processo che dovrebbe essere periodicamente attivato.

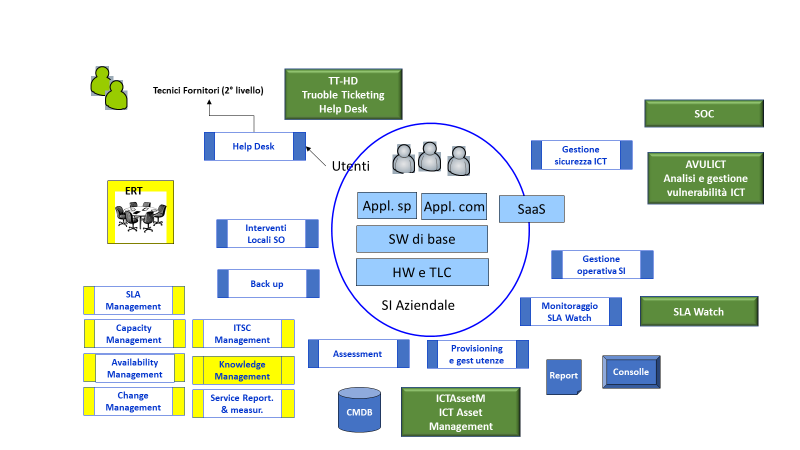

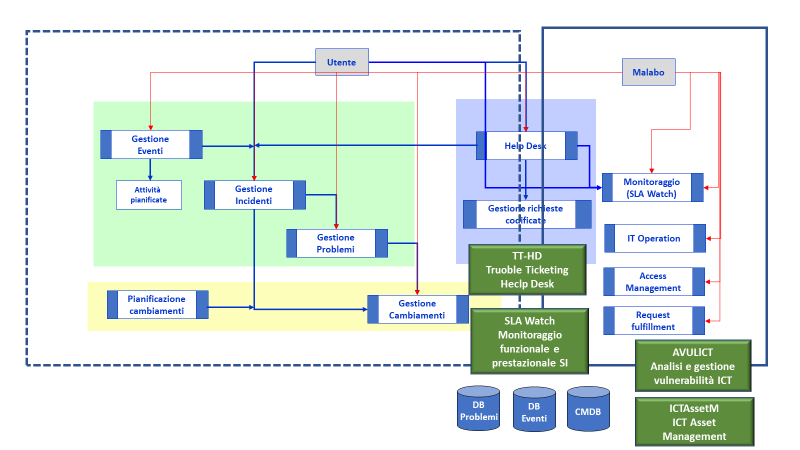

Malabo, con i suoi specialisti, effettua questo tipo di intervento nell'ambito del complessivo suo approccio alla sicurezza digitale (si veda l'area relativa e la sottostante figura di sintesi), partendo dalle rilevazione ed analisi dei sistemi ICT, degli utenti interni ed esterni, dallo storico di passti attacchi e problemi, contestualizzando standard e best practices di riferimento alla specifica realtà ed obiettivi del Clienti (per questo il primo punto nella rilevazione della situazione è l'individuazione dei Fattori Critici di Successo (FCS).

L'analisi dei rischi ICT parte dall'uso del servizio AVULlCT per l'analisi delle vulnerabilità ICT, focalizzato sulle vulnerabilità tecniche del Sistema Informatico (SI) del Cliente, considerando ed analizzando anche le sue parti terziarizzate. L'utilizzo di AVULICT è propedeutico, ed obbligatorio, all'analisi dei rischi.

Nell'analisi dei rischi, dopo aver acquisito i risultati ottenuti con AVULICT:

- viene analizzata la vulnerabilità dell'organizzazione, per quanto riguarda l'ICT ed il SI del Cliente

- viene analizzata la vulnerabilità degli utenti del SI, sia quelli finali che quelli privilegiati, ed in particolare gli utenti interni alla struttura organizzativa del Cliente

- vengono analizzate le vulnerabilità ed i rischi dei fornitori ICT del Cliente, verificando anche i contratti in essere e le relative clausole sui livelli di servizio, sulla privacy e sulla sicurezza digitale

- vengono analizzati i malfunzionamenti del e gli eventuali attacchi occorsi nel passato al SI

- vengono analizzati i risultati di precedenti analisi dei rischi ICT o per l'intera azienda/ente, ed eventuali rapporti ed articoli sui rischi del settero merceologico cui appartine il Cliente

- vengono individuati, con opportuni incontri con il vertice e con alcuni utenti di riferimento, i problemi ed i rischi più temuti inerenti il SI, e le motovazioni per tali

- opzionalemente può essere effettuata l'analisi degli impatti sul business (BIA), tipicamente per i rischi più gravi individuati

Per l'analisi dei rischi, Malabo fa riferimento ed utilizza, in maniera efficace in funzione della specica realtà del Cliente, i seguenti standard e buone pratiche internazionali (elenco non esaustivo):

- ISO 31000:2009 - Risk management -- Principles and guidelines;

- Risk Management Standard della FERMA, Federation of European Risk Management Associations;

- Criteri dell’ IRM, Institute of Risk Management.

- Per la privacy: Regolamento EU 2016/679, precedente D.Lgs 196 ed i vari aggiornamenti e regolamenti del Garante Privacy italiano

- Per l’analisi e la gestione dei rischi ICT: ISO 27005, NIST SP 800-30, Octave Allegro

- Per l’architettura dei sistemi informatici e della loro sicurezza: Togaf , OSA, NIST, Direttiva NIS

- Per le misure di sicurezza informatica e la loro gestione: ISO 27001-2, ITIL: 2013, COBIT v5

- Per la protezione dei dati personali (privacy) anche terziarizzati e/o in cloud: ISO 27018

- Per la sicurezza dei servizi in cloud: ISO 27017, ISO 27018 e CSA Star

- Per l’identificazione e l’autenticazione: PKI, X509, ISO, grafometria, NIST, eIDAS (SPID)

Il risultato dell'analisi dei rischi è un Rapporto che dettaglia, in ordine di gravità, i rischi individuati, le loro motivazioni e possibili cause, gli interventi da effettuare per eliminarli e per ridurli. Tale Rapporto viene illustrato e spiegato ai vertici decisori del Cliente nel corso di una riunione.

A seguito di una consulenza sull'analisi dei rischi (AR) e/o sulla BIA, Business Impact Analysis, sovente effettuata nell'ambito di un intervento per la Business Continuity (BC) e/o per il miglioramento dellle misure di sicurezza digitale per un sistema informatico, Malabo può fornire al Cliente il servizio di aggioranmento periodico di AR, BIA e BC e/o fonire al Cliente come SaaS (in cloud) i propri strumenti informatici per le analisi ed i piani su queste tematiche, ovviamente personalizzati sulla specifica realtà del Cliente (derivata dalla consulenza iniziale) e con un supporto formativo e di addestramento per il loro diretto e corretto uso da parte del Cliente.

Per richiedere un'offerta di AVULICT inviare una e-mail a Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.

Per richiedere un'offerta di AVULICT inviare una e-mail a Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.