In articoli tecnici e pubblicità ricorre sempre più spesso il termine di Zero Trust, indacato anche con l'acronimo ZT. Ma che cosa significa? E a che cosa serve per la sicurezza di un moderno sistema informatico?

Zero Trust significa “zero fiducia”, ed indica l'approccio e la logica per progettare, realizzare e gestire la sicurezza di un sistema informatico basato sul NON FIDARSI della sicurezza digitale dei vari dispositivi e servizi ICT, ad esempio in cloud, e del loro posizionamento fisico: la LAN nella sede dell'azienda/ente, il Data Center interno o esterno, i sistemi terziarizzati, anche quelli in clud, non possono essere considerati "a priori sicuri".

L'approccio Zero Trust fa riferimento a 7 principi fondamentali, e richiede in primo luogo il controllo dell'identità e dell'integrità dei dispositivi indipendentemente dalla loro posizione e dal loro ambito operativo. L’accesso ad applicazioni e servizi deve quindi basarsi sull'identità ed integrità dei dispositivi e dell’autenticazione forte dell'utente.

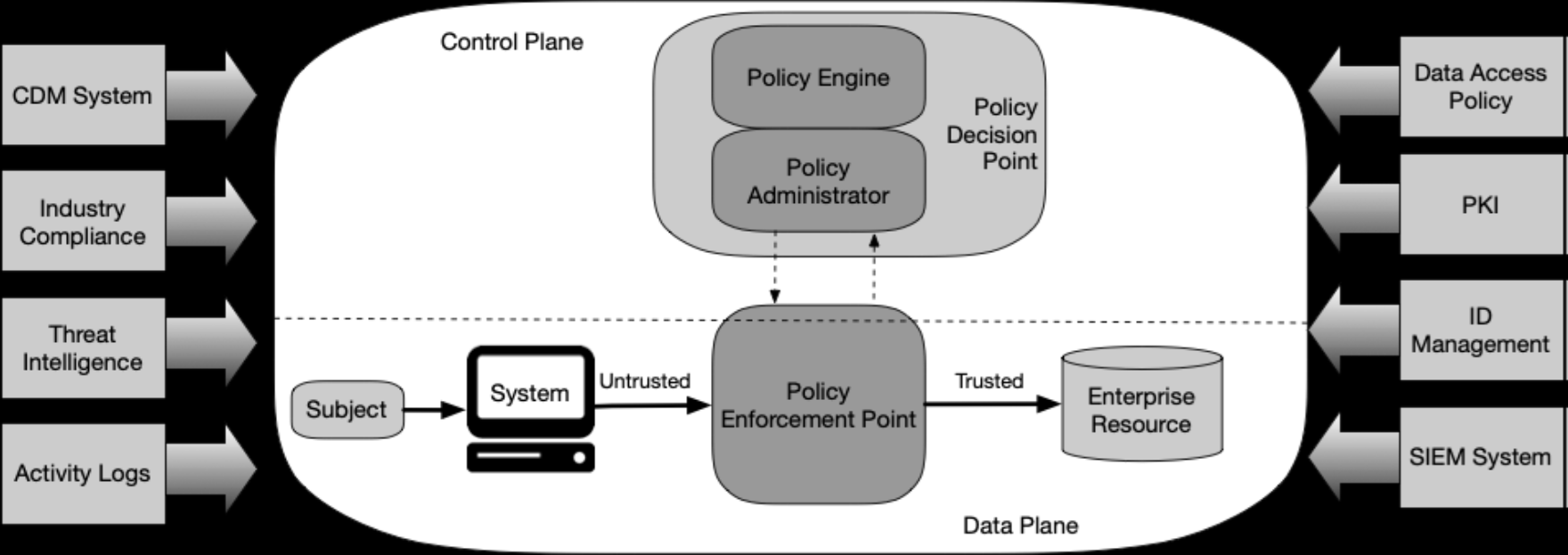

La figura sottostante (fonte: NIST) evidenzia i principali elementi e lo schema architetturale logico di una ZT.

La figura mostra il nucleo centrale diviso su due piani: quello dei dati, Data Plane, e quello del controllo, Control Plane. Questo nucleo riceve un insieme di regole e di informazioni, derivanti e generate da normative, da policy, da sistemi informatici quali il CDM (Continuous Diagnostics and Mitigations), il SIEM (Security information and Event Management), la PKI (Public Key Infrastructur), il gestore dei log di sistema e quello delle identità di utenti e risorse ICT (es. LDAP, Active Directory). Il Policy Engine (PE) è responsabile della decisione finale per la concessione dell’accesso a una risorsa per un determinato soggetto, utilizzando di volta in volta le regole delle policy e le informazioni che arrivano dai vari sistemi.

L'approccio e l'architettura ZT non sono alternative e sotitutive delle architetture delle contromisure di sicurezza, ma sono complementari ed integrbili ad esse.

Un primo approfondimento su Zero-Trust è nell'articolo in allegato, visibile e scaricabile dagli utenti registrati e che hanno effettuato il login a questo sito.

Per regsitrasi gratuitamente a questo sito, basta inserire le poche informazioni richieste e dare il consenso esplicito per il loro uso per la privacy cliccando qui

Un articolo dell'autore sull'argomento è anche pubblicato sulla rivista Security&Business n.56, da pag. 12 a pag. 15. Si veda: https://www.reportec.it/2020/12/04/security-business-n-56/